网络通信

tcp/ip协议各层简介

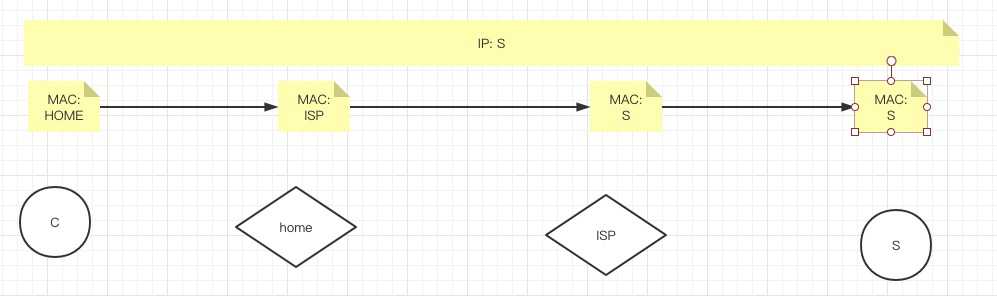

应用层:格式化字符串 传输控制层:处理包 3次握手 4次分手 源端口号->目标端口号 网络层:网络号 主机号 下一跳 (成本低且传输可靠) 源IP地址->目标IP地址 数据链路层:mac地址 下一跳的mac地址 源MAC地址->目标MAC地址

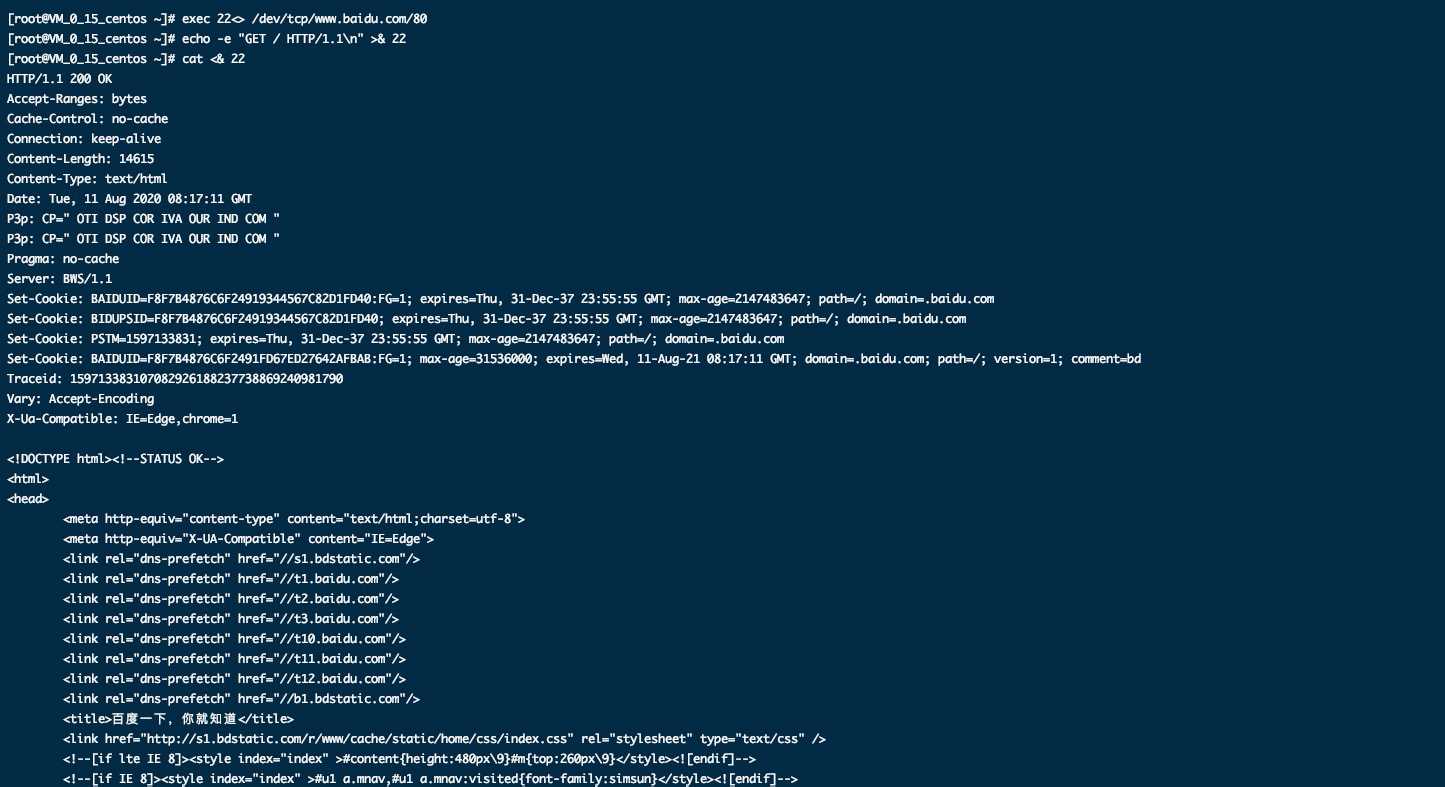

exec 创建一个socket通信(内核内部完成) echo 用户空间 程序员 人 实现应用层协议

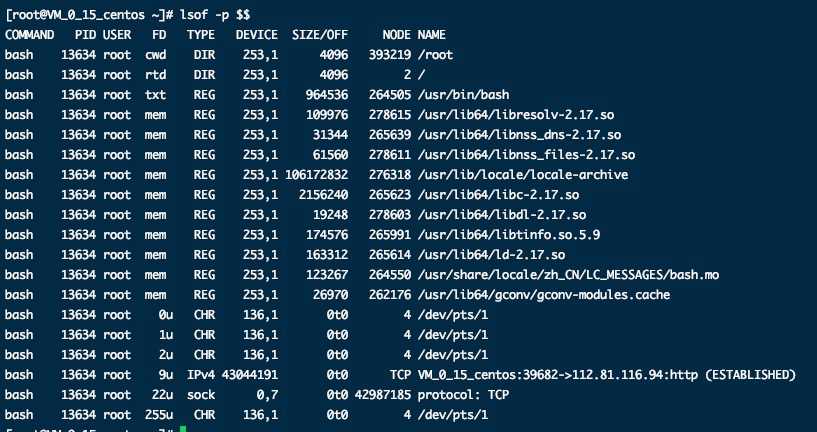

lsof命令lsof(list open files)是一个列出当前系统打开文件的工具

tcp模型

应用层 -> 传输控制层 -> 网络层 -> 传输链路层 -> 物理层

1. 传输控制层

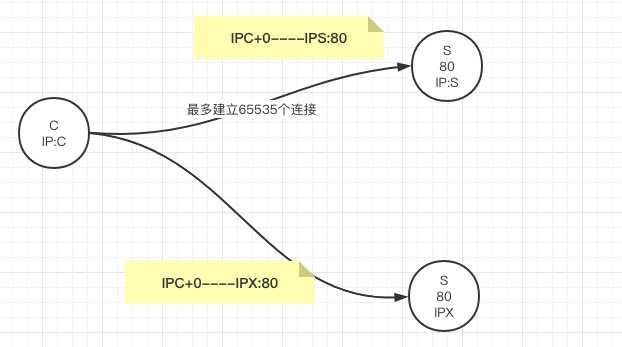

socket套接字 ip+prot : ip+port

udp 无连接 且 不可靠

tcp 面向连接的 可靠的传输

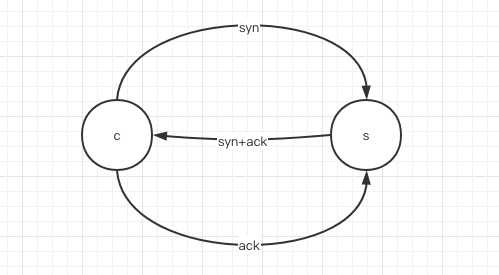

连接 ---> 三次握手 双方开辟资源为对方服务(内核)

3次握手

确认机制ack

socket 数据传输

套接字 唯一表示

ip+prot : ip+port

port 限制 65535个

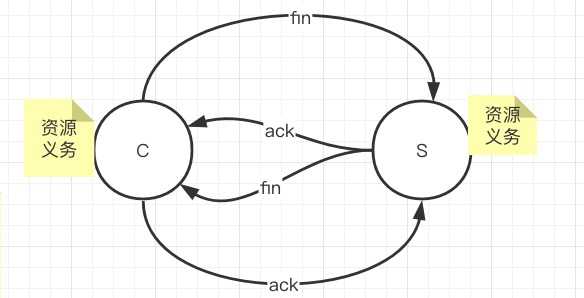

4次分手

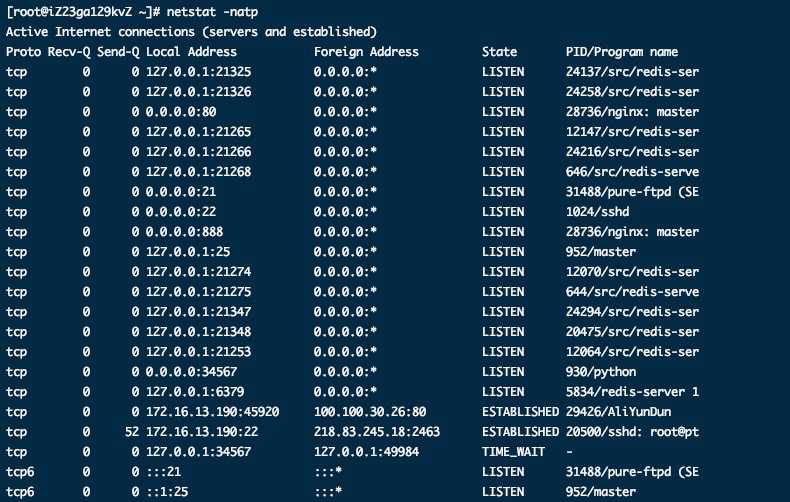

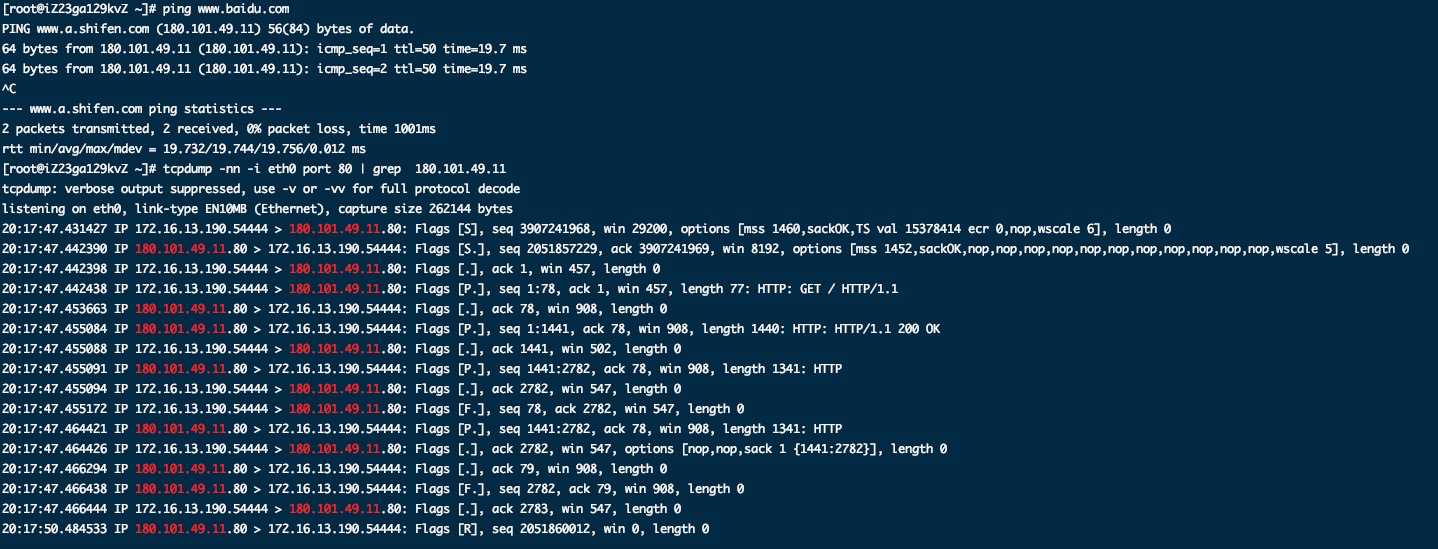

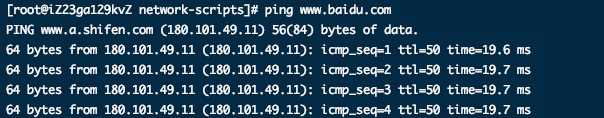

抓包

建立连接

发送数据

断开连接

tcpdump抓包命令

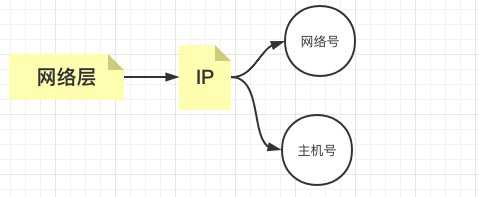

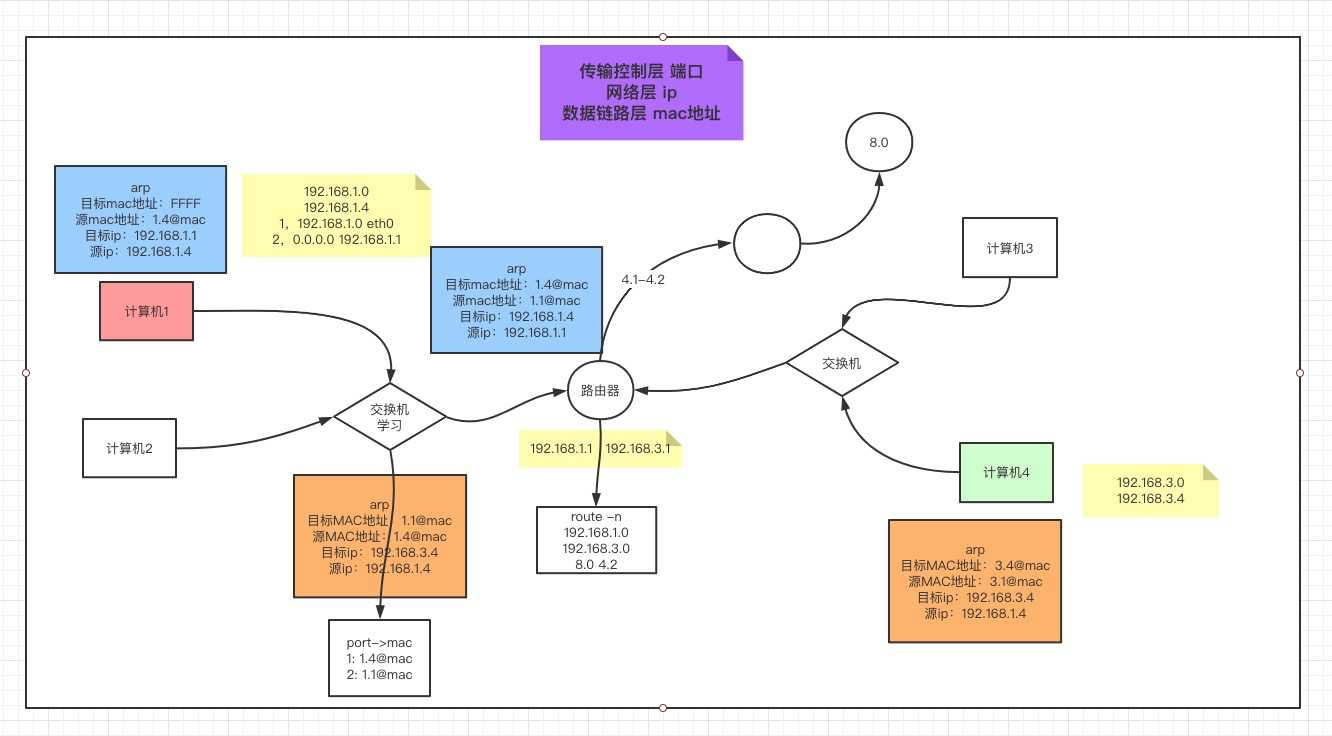

2. 网络层

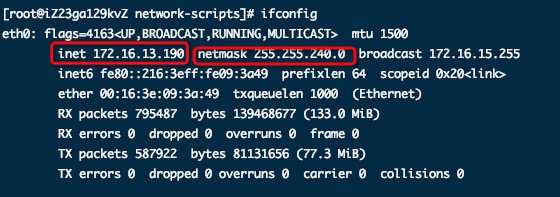

ip 172.16.13.190 子网掩码 255.255.240.0

240 11110000 网络号为前20位,主机号为后12位,一共可以有0-4095个主机。

按位与运算,得到网络号 172.16.0.0。主机号为13.190。

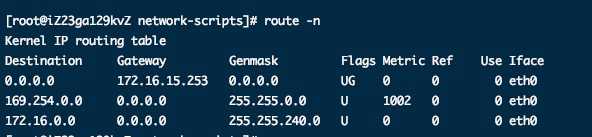

路由表

基于下一跳机制寻址

180.101.49.11 与 路由表中子网掩码 255.255.0.0 按位与得到 180.101.0.0 与 169.254.0.0不一致,不走这一条(下一跳)

172.16.15.253 默认网关

3. 传输链路层

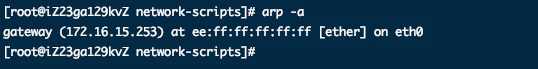

arp表 (mac地址)

arp学习 交换机

源mac地址 目标mac地址全f 交换机会广播

最后更新于